I.

SISTEM KEAMANAN JARINGAN

Keamanan

jaringan adalah suatu cara atau suatu sistem yang digunakan untuk memberikan

proteksi atau perlindungan pada suatu jaringan agar terhindar dari berbagai

ancaman luar yang mampu merusak jaringan. Tujuan membuat keamanan jaringan

adalah untuk mengantisipasi resiko jaringan berupa bentuk ancaman fisik maupun

logic baik langsung ataupun tidak langsung yang dapat mengganggu aktivitas yang

sedang berlangsung dalam jaringan.

Satu hal yang

perlu diingat bahwa tidak ada jaringan yang anti sadap atau tidak ada jaringan

yang benar-benar aman. karna sifat jaringan adalah melakukan komuikasi, dan

setiap komunikasi dapat jatuh ke tangan orang lain dan di salah gunakan. Oleh

sebab itu keamanaan jaringan sangatlah dibutuhkan. ang harus dilakukan ialah mengenal beberapa

ancaman keamanan jaringan. Serangan terhadap keamanan sistem informasi

(security attack) akhir-akhir ini seringkali terjadi kejahatan komputer/cyber

crime pada dunia maya seringkali di lakuka oleh kelompok orang yang ingin

menembus suatu keaman sebuah sistem. Ada beberapa kemungkinan tipe dari

serangan yang dilakuka oleh penyerang yaitu :

1.

Interception yaitu pihak yang tidak mempunyai wewenang

telah berhasil mendapatkan hak akses informasi.

2.

Interruption yaitu penyerang yang telah dapat menguasai sistem,

tetapi tidak keseluruhan. Karna admin yang asli masih bisa login.

3.

Fabrication yaitu penyerang telah menyisipkan objek palsu ke

dalam sistem target.

4.

Modification yaitu penyerang telah merusak sistem dan telah

mengubah secara keseluruhan.

Metode Keamanan Jaringan

Dalam

merencanakan suatu sistem keamanan jaringan, ada beberapa metode yang dapat di

tetapkan, metode-metode tersebut adalah sebagai berikut :

1.

Pembatasan akses pada suatu jaringan

Ada beberapa konsep dalam pembatasan akses jaringan, yakni sebagai berikut :

Ada beberapa konsep dalam pembatasan akses jaringan, yakni sebagai berikut :

·

Internal password authentication : Password local untuk login ke

sitem harus merupakan password yang baik serta di jaga dengan baik. Pengguna

aplikasi shadow password akan sangat membantu.

·

Server Based password authentication : termasuk metode ini misalnya

sistem kerbros server,TCP-wrapper, dimana setiap service yang di sediakan oleh

server tertentu dengan suatu daftar host dan user yang boleh dan tidak boleh

menggunakan service tersebut.

·

Server-based token authentication : metoda ini menggunakan

authentication system yang lebih ketat, yaitu dengan menggunakan token / smart

card, sehingga untuk akses tertentu hanya bisa dilakukan oleh login tertentu

dengan mengggunakan token khusus.

·

Firewall dan Routing Control : Firewall melindungi host-host

pada sebuah network dari berbagai serangan. Dengan adanya firewall semua paket

ke sistem di belakang firewall dari jaringan luar tidak dapat dilakukan

langsung. Semua hubungan harus dilakukan dengn mesin firewall.

2.

Menggunakan metode dan mekanisme tertentu

Yakni sebagai berikut :

Yakni sebagai berikut :

·

Enkripsi : Salah satu pembatasan akses adalah dengan enkripsi. Proses enkripsi

mengcode data dalam bentuk yang hanya dapat dibaca oleh sistem yang mempunyai

kunci untuk membaca data.

·

Terminologi Kriptografi : Kriptografi (cryptography) merupakan ilmu dan

seni untuk menjaga pesan agar aman.

·

Terminology Enskripsi-Deskripsi : Proses yang digunakan untuk

mengamankan sebuah pesan (yang disebut plaintext) menjadi pesan yang

tersembunyi (disebut cipertext) adalah enkripsi (encryption). Chipertext adalah

sebuah pesan yang sudah tidak dapat dibaca dengan mudah.

·

Digital Signature : Digunakan untuk menyediakan authentication,

perlindungan, integritas, dan non-repudiation.

·

Algoritma Checksum/Hash : Digunakan untuk menyediakan perlindungan

integritas, dan dapat menyediakan authentication. Satu atau lebih mekanisme

dikombinasikan untuk menyediakan security service.

Dengan

adanya pemantauan yang teratur maka penggunaan sistem oleh yang tidak

berhak dapat dihindari / cepat diketahui . untuk mendeteksi aktifitas yang

tidak normal, maka perlu diketahui aktivitas yang normal. Bila hal-hal yang

mencurigakan terjadi , maka perlu dijaga kemungkinan adanya intruder.

Metodologi

keamanan informasi bertujuan untuk meminimalisasi kerusakan dan memelihara

keberlangsungan bisnis dengan memerhatikan semua kemungkinan kelemahan

dan ancaman terhadap asset informasi. Untuk menjamin keberlangsungan bisnis,

metodologi keamanan informasi berusaha memastikan kerahasiaan, integritas dan

ketersediaan asset informasi internal.

Ada dua

elemen utama pembentuk keamanan jaringan :

1.

Tembok pengaman (baik secara fisik maupun maya),

yaitu suatu cara untuk memberikan proteksi atau perlindungan pada jaringan,

baik secara fisik (kenyataan) maupun maya (menggunakan software).

2.

Rencana pengamanan, yaitu suatu rancangan yang

nantinya akan di implementasikan untuk melindungi jaringan agar terhindar dari

berbagai ancaman dalam jaringan.

Klasifikasi Serangan ke Jaringan

Komputer

Menurut

David Icone, dilihat dari lubang keamanan yang ada pada suatu sistem, keamanan

dapat diklasifikasikan menjadi empat macam :

·

Keamanan fisik (Physical Security)

Suatu keamanan yang meliputi seluruh sistem beserta peralatan, peripheral, dan media yang digunakan. Biasanya seorang penyerang akan melakukan wiretapping (proses pengawasan dan penyadapan untuk mendapatkan password agar bisa memiliki akses).

Suatu keamanan yang meliputi seluruh sistem beserta peralatan, peripheral, dan media yang digunakan. Biasanya seorang penyerang akan melakukan wiretapping (proses pengawasan dan penyadapan untuk mendapatkan password agar bisa memiliki akses).

·

Keamanan Data dan Media

Pada keamanan ini penyerang akan memanfaatkan kelemahan yang ada pada software yang digunakan untuk mengolah data.Cara lainya adalah dengan memasang backdoor atau Trojan horse pada sistem target.

Pada keamanan ini penyerang akan memanfaatkan kelemahan yang ada pada software yang digunakan untuk mengolah data.Cara lainya adalah dengan memasang backdoor atau Trojan horse pada sistem target.

·

Keamanan Dari Pihak Luar

Memanfaatkan factor kelemahan atau kecerobohan dari orang berpengaruh (memiliki hak akses) merupakan salah satu tindakan yang diambil oleh seorang hacker maupun cracker untuk dapat masuk pada sistem yang menjadi targetnya.

Memanfaatkan factor kelemahan atau kecerobohan dari orang berpengaruh (memiliki hak akses) merupakan salah satu tindakan yang diambil oleh seorang hacker maupun cracker untuk dapat masuk pada sistem yang menjadi targetnya.

·

Keamanan dalam Operasi

Merupakan salah satu prosedur untuk mengatur segala sesuatu yang berhubungan dengan sistem keamanan pasca serangan. Dengan demikian sistem tersebut dapat berjalan baik atau menjadi normal kembali.

Merupakan salah satu prosedur untuk mengatur segala sesuatu yang berhubungan dengan sistem keamanan pasca serangan. Dengan demikian sistem tersebut dapat berjalan baik atau menjadi normal kembali.

Beberapa

Alasan keamanan jaringan sangat penting karena :

·

Dapat menjaga informasi dari orang yang tidak

berhak megakses.

Contoh : data-data yang sifatnya pribadi (seperti nama, tempat tanggal lahir, social security, number, agama, status perkawinan, penyakit yang pernah diderita, nomor kartu kredit, dan sebagainya).

Contoh : data-data yang sifatnya pribadi (seperti nama, tempat tanggal lahir, social security, number, agama, status perkawinan, penyakit yang pernah diderita, nomor kartu kredit, dan sebagainya).

·

Informasi tidak boleh diubah tanpa seijin pemilik

informasi.

Contoh : e-mail di intercept di tengah jalan, diubah isinya, kemudian diteruskan ke alamat yang dituju.

Contoh : e-mail di intercept di tengah jalan, diubah isinya, kemudian diteruskan ke alamat yang dituju.

·

Berhubungan dengan ketersediaan informasi ketika

dibutuhkan.

Contoh : dimana server dikirimi permintaan (biasanya palsu) yang bertubi-tubi atau permintaan lain atau bahkan sampai down, hang, crash.

Contoh : dimana server dikirimi permintaan (biasanya palsu) yang bertubi-tubi atau permintaan lain atau bahkan sampai down, hang, crash.

Syarat-syarat

keamanan jaringan :

·

Prevention (pencegahan).

Akses yang tidak diinginkan kedalam jaringan komputer dapat dicegah dengan memilih dan melakukan konfigurasi layanan (services) yang berjalan dengan hati-hati

Akses yang tidak diinginkan kedalam jaringan komputer dapat dicegah dengan memilih dan melakukan konfigurasi layanan (services) yang berjalan dengan hati-hati

·

Observation (observasi).

Perawatan jaringan komputer harus termasuk melihat isi log yang tidak normal yang dapat merujuk ke masalah keamanan yang tidak terpantau. System IDS dapat digunakan sebagai bagian dari proses observasi tetapi menggunakan IDS seharusnya tidak merujuk kepada ketidak-pedulian pada informasi log yang disediakan.

Perawatan jaringan komputer harus termasuk melihat isi log yang tidak normal yang dapat merujuk ke masalah keamanan yang tidak terpantau. System IDS dapat digunakan sebagai bagian dari proses observasi tetapi menggunakan IDS seharusnya tidak merujuk kepada ketidak-pedulian pada informasi log yang disediakan.

·

Response (respon).

Bila sesuatu yang tidak diinginkan terjadi dan keamanan suatu system telah berhasil sisusupi , maka personil perawatan harus segera mengambil tindakan. Tergantung pada proses produktifitas dan masalah yang menyangkut dengan keamanan maka tindakan yang tepat harus segera dilaksanakan.

Bila sesuatu yang tidak diinginkan terjadi dan keamanan suatu system telah berhasil sisusupi , maka personil perawatan harus segera mengambil tindakan. Tergantung pada proses produktifitas dan masalah yang menyangkut dengan keamanan maka tindakan yang tepat harus segera dilaksanakan.

Kategori

keamanan jaringan :

·

Suatu aset dari suatu sistem diserang sehingga

menjadi tidak tersedia atau tidak dapat dipakai oleh yang berwenang. Contoh : perusakan/modifikasi

terhadap piranti keras atau saluran jaringan

·

Suatu pihak yang tidak berwenang mendapatkan akses

pada suatu aset. Pihak yang dimaksud bisa seperti orang, program, atau sistem

yang lain.Contoh : penyadapan terhadap data dalam suatu jaringan.

·

Suatu pihak yang tidak berwenang menyisipkan objek

palsu ke dalam sistem. Contoh : pengiriman pesan palsu kepada orang lain.

Aspek-aspek Pada Keamanan Jaringan

·

Confidentiality : adalah pencegahan bagi mereka yang tidak berkepen-tingan dapat

mencapai informasi. Secara umum dapat disebutkan bahwa kerahasiaan mengandung

makna bahwa informasi yang tepat terakses oleh mereka yang berhak ( dan bukan

orang lain), sama analoginya dengan e-mail maupun data-data perdagangan dari

perusahaan.

·

Integrity : adalah pencegahan bagi mereka yang tidak berkepen-tingan dapat mencapai

informasi. Secara umum maka integritas ini berarti bahwa informasi yang tepat

dimana-mana dalam sistem atau mengikuti istilah “messaging” tidak terjadi cacat

maupun terhapus dalam perjalananya dari penyaji kepada para penerima yang

berhak.

·

Availability : adalah punya pencegahan ditahannya informasi atau

sumber daya terkait oleh mereka yang tidak berhak. Secara umum maka makna yang

dikandung adalah bahwa informasi yang tepat dapat diakses bila dibutuhkan oleh

siapapun yang memiliki legitimasi untuk tujuan ini. Berkaitan dengan “messaging

system” maka pesan itu harus dapat dibaca oleh siapapun yang dialamatkan atau

yang diarahkan, sewaktu mereka ingin membacanya.

·

Non-repudiation : aspek ini menjaga agar seseorang tidak dapat

menyangkal telah melakukan sebuah antraksi.

·

Authentication : adalah satu langkah yang menentukan atau

mengonfirmasi bahwa seseorang (atau suatu) adalah autentik atau asli. Melakukan

autentikasi terhadap sebuah objek adalah melakukan konfirmasi terhadap

kebenaranya. Sedangkan melakukan autentikasi terhadap seseorang biasanya adalah

untuk memverivikasi identitasnya. Pada suatu sistem computer, autentikasi

biasanya terjadi pada saat login atau permintaan akses.

·

Acces Control : adalah sebuah metode untuk mentransmisikan sinyal

yang dimiliki oleh node-node yang terhubung ke jaringan tanpa terjadi

konflik(hak akses).

·

Accountability : adalah pembatasan akses untuk memasuki beberapa

lokasi. Proses akses Control ditunjukan untuk memastikan bahwa hanya

orang-orang yang berwenang dan punya alasan yang absah, terkait dengan operasi

dan bisnis, mendapatkan ijin, memahami dan memenuhi persyaratan yang ditentukan

untuk masuklah yang dapat memasuki atau bekerja di dalam fasilitas. Hal ini

dimaksudkan agar keselamatan dan keamanan fasilitas, dan orang-orang yang

berada di dalamnya dapat terjamin

Manfaat Keamanan Jaringan

Dibawah ini

merupakan beberapa manfaat jaringan.

·

Resource sharing : dapat menggunakan sumber daya

yang secara bersama-sama.

Contoh : seorang pengguna yang di 100 km jauhnya dari suatu data, tidak mendapatkan kesulitan dalam menggunakan data tersebut dan seolah-olah data tersebut berada di dekatnya.

Contoh : seorang pengguna yang di 100 km jauhnya dari suatu data, tidak mendapatkan kesulitan dalam menggunakan data tersebut dan seolah-olah data tersebut berada di dekatnya.

·

Reliabilitas tinggi : dengan jaringan komputer kita

akan mendapatkan reliabilitas yang tinggi dengan memiliki sumber-sumber

alternative persediaan.

Contoh : semua file dapat disimpan atau di copy ke dua, ketiga, atau lebih komputer yang terkoneksi ke jaringan. Sehingga bila satu mesin rusak maka salinan di mesin lain bisa digunakan.

Contoh : semua file dapat disimpan atau di copy ke dua, ketiga, atau lebih komputer yang terkoneksi ke jaringan. Sehingga bila satu mesin rusak maka salinan di mesin lain bisa digunakan.

II.

TOOLS

Wireshark adalah penganalisis paket gratis dan sumber terbuka. perangkat

ini digunakan untuk pemecahan masalah jaringan, analisis, perangkat lunak dan

pengembangan protokol komunikasi, dan pendidikan. awalnya bernama Etheral, pada

Mei 2006 proyek ini berganti nama menjadi Wireshark karena masalah merek

dagang.

Metasploit adalah framework yg didalamnya sudah terintegrasi module2

baik itu untuk exploit maupun auxiliary yang bisa membantu anda untuk testing

penetrasi, pengembangan IDS Signature maupun riset exploit.

Nessus merupakan sebuah software scanning yang dapat digunakan untuk meng-audit

keamanan sebuah sistem seperti vulnerability, misconfiguration, security patch

yang belum diaplikasikan, default password, dan denial of service (DoS). Nessus

berfungsi untuk memonitoring lalu-lintas jaringan.

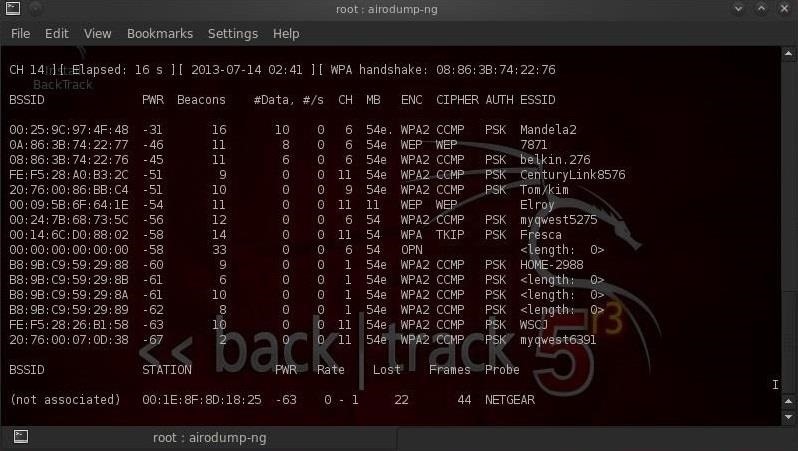

Aircrack-ng adalah sebuah cracking program untuk 802.11 WEP dan WPA

wireless key, kegunaannya adalah untuk merecover password wireless yang di

enkripsi dengan mengumpulkan sebanyak-banyaknya paket data yang berhasil

ditangkap dan meng-generate passwordnya. intinya adalah aircrack-ng merupakan

satu set tool untuk mengaudit wireless password.

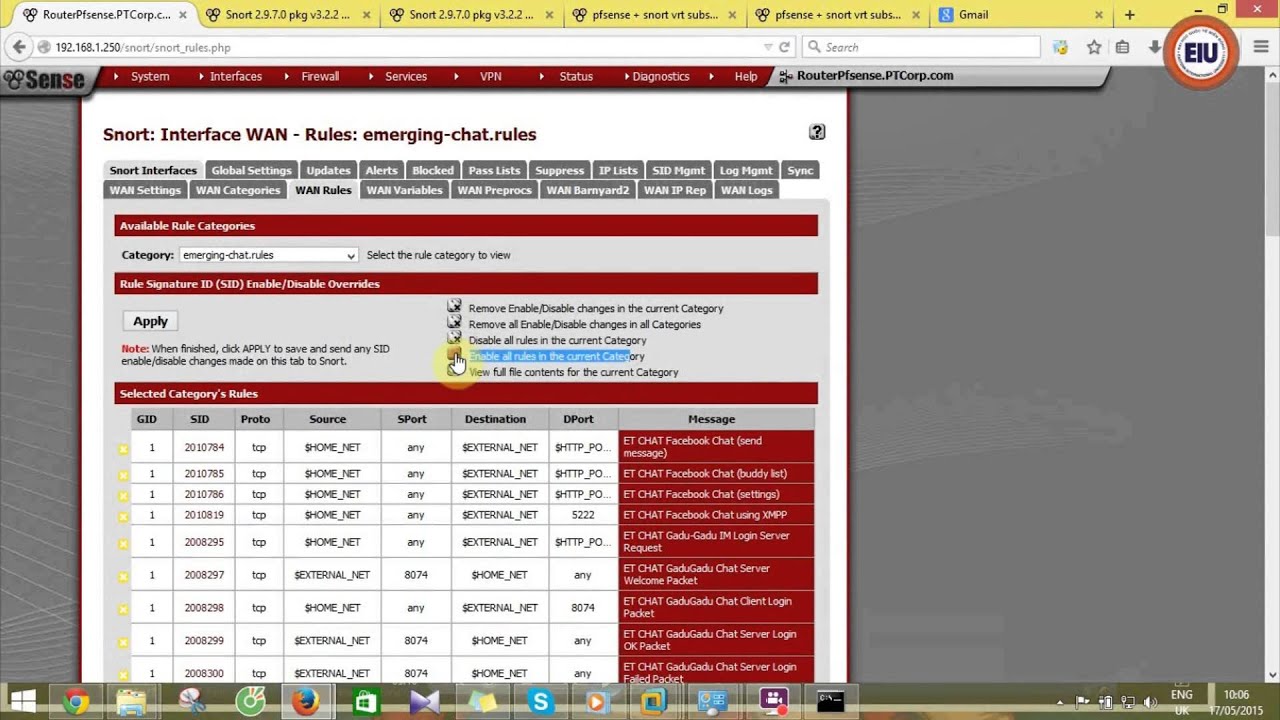

Snort adalah NIDS yang bekerja dengan menggunakan signature detection,

berfungsi juga sebagai sniffer dan packet logger. Snort pertama kali dibuat dan

dikembangkan oleh Marti Roesh, lalu menjadi sebuah opensource project.

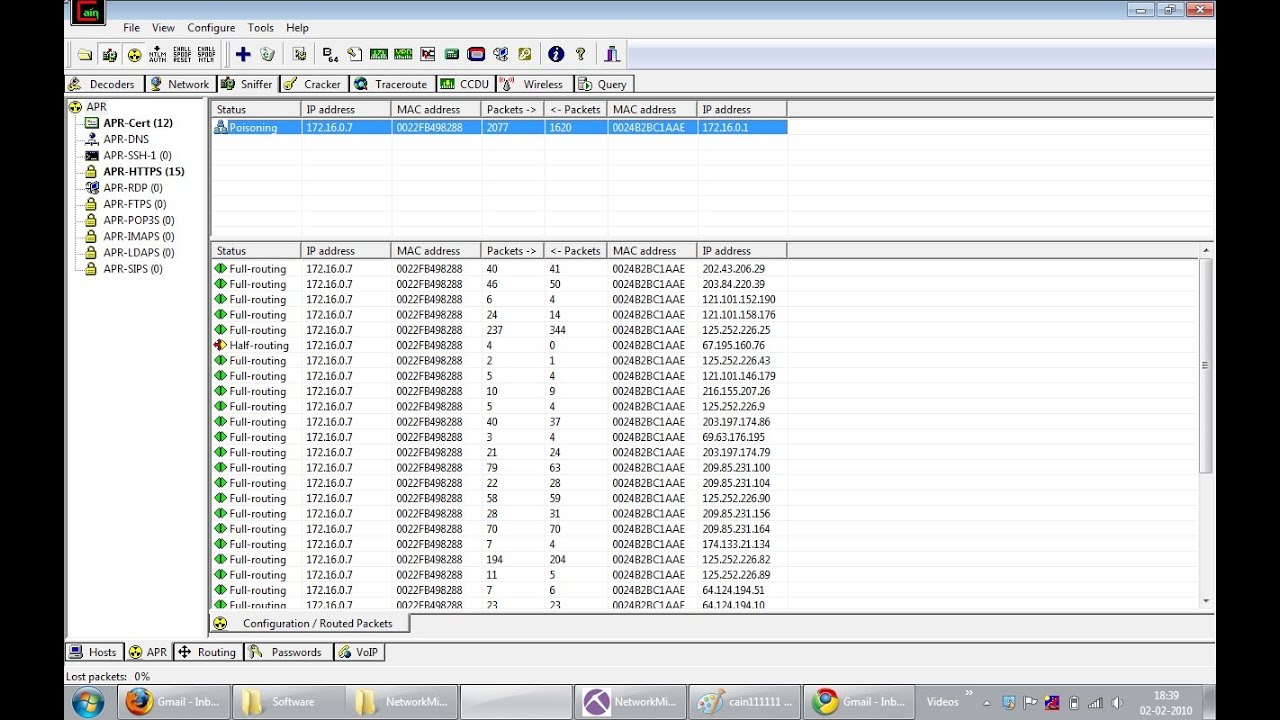

Cain and Abel adalah pemulihan password utilitas yang dapat memudahkan

untuk pemulihan berbagai jenis password jaringan, cracking password

ter-enskripsi menggunakan Dictionary, Brute-Force dan serangan Kriptoanalisis,

rekaman percakapan VoIP, membongkar decoding password, mengungkap password

cache dan menganalisis protokol routing.

BackTrack adalah salah satu distro linux yang merupakan turunan dari

slackware yang mana merupakan merger dari whax dan auditor security collection.

BackTrack berisi banyak tools keamanan yang terkenal yaitu : Metasploit, RFMON

Injection capable wireless drivers, Aircrack-ng, Kismet, Nmap, Ophcrack,

Ettercrack, Wireshark, BeEF(Browser Exploitation Framework), dll.

Netcat adalah sebuah utiliti tool yang digunakan untuk berbagai hal yang

berkaitan dengan protokol TCP atau UDP. yang dapat membuka koneksi TCP,

mengirimkan paket2 UDP, listen pada port TCP dan UDP, melakukan scanning port,

dan sesuai dengan IPv4 dan IPv6.

Tcpdump adalah tool yang berfungsi mencapture, membaca atau mendumping

paket yang sedang ditransmisikan melalui jalur TCP.

John the Ripper adalah tools yang didesain untuk membantu administrator

sistem dalam menemukan kelemahan password. tools ini mampu digunakan dalam

berbagai bentuk chipertext, termasuk UNIX’s DES and MD5, Kerberos AFS password,

Windows LM hashes, BSDI’s extended DES, dan OpenBDS’s Blowfish.

III.

PACKET FILTERING

Penapisan paket (bahasa Inggris: Packet filtering) adalah

mekanisme yang dapat memblokir paket-paket data jaringan yang dilakukan

berdasarkan peraturan yang telah ditentukan sebelumnya.

Packet filtering adalah salah satu jenis teknologi

keamanan yang digunakan untuk mengatur paket-paket apa saja yang diizinkan

masuk ke dalam sistem atau jaringan dan paket-paket apa saja yang diblokir.

Packet filtering umumnya digunakan untuk memblokir lalu lintas yang

mencurigakan yang datang dari alamat IP yang mencurigakan, nomor port TCP/UDP yang

mencurigakan, jenis protokol aplikasi yang mencurigakan, dan kriteria lainnya.

Akhir-akhir ini, fitur packet filtering telah dimasukkan ke dalam banyak sistem

operasi (IPTables dalam GNU/Linux, dan IP Filter dalam Windows) sebagai sebuah

fitur standar, selain tentunya firewall dan router.

Implementasi

Packet filtering terbagi menjadi dua jenis, yakni:

·

Static packet filtering

(Penapisan paket statis)

Cara kerja penapis paket statis

Static packet filtering akan menentukan apakah hendak

menerima atau memblokir setiap paket berdasarkan informasi yang disimpan di

dalam header sebuah paket (seperti halnya alamat sumber dan tujuan, port sumber

dan tujuan, jenis protokol, serta informasi lainnya). Jenis ini umumnya

ditemukan di dalam sistem-sistem operasi dan router dan menggunakan sebuah

tabel daftar pengaturan akses (access control list) yang berisi peraturan yang

menentukan "takdir" setiap paket: diterima atau ditolak.

Administrator jaringan dapat membuat peraturan tersebut

sebagai daftar yang berurutan. Setiap paket yang datang kepada filter, akan

dibandingkan dengan setiap peraturan yang diterapkan di dalam filter tersebut,

hingga sebuah kecocokan ditemukan. Jika tidak ada yang cocok, maka paket yang

datang tersebut ditolak, dan berlaku sebaliknya.

Peraturan tersebut dapat digunakan untuk menerima paket

atau menolaknya dengan menggunakan basis informasi yang diperoleh dari header

protokol yang digunakan, dan jenis dari paket tersebut. Kebanyakan perangkat

yang memiliki fitur packet filtering, menawarkan kepada administrator jaringan

untuk membuat dua jenis peraturan, yakni inbound rule dan outbound rule.

Inbound rule merujuk inspeksi paket akan dilakukan terhadap paket yang hendak

keluar, sementara outbound rule merujuk kepada inspeksi paket akan dilakukan

terhadap paket yang datang dari luar.

·

Dynamic packet filtering

(Penapisan paket dinamis), atau sering juga disebut sebagai Stateful Packet

Filter.

Cara kerja penapis paket dinamis

Dynamic packet filtering beroperasi seperti halnya static

packet filtering, tapi jenis ini juga tetap memelihara informasi sesi yang

mengizinkan mereka untuk mengontrol aliran paket antara dua host secara

dinamis, dengan cara membuka dan menutup port komunikasi sesuai kebutuhan.

Jenis ini seringnya diimplementasikan di dalam produk firewall, di mana

produk-produk tersebut dapat digunakan untuk mengontrol aliran data masuk ke

jaringan dan aliran data keluar dari jaringan.

Sebagai contoh, sebuah dynamic packet filter dapat

dikonfigurasikan sedemikian rupa sehingga hanya lalu lintas inbound protokol

Hypertext Transfer Protocol (HTTP) saja yang diizinkan masuk jaringan, sebagai

respons dari request dari klien HTTP yang berada di dalam jaringan. Untuk

melakukan hal ini, lalu lintas oubound yang melalui port 80/TCP akan diizinkan,

sehingga request HTTP dari klien yang berada di dalam jaringan dapat diteruskan

dan disampaikan ke luar jaringan. Ketika sebuah request HTTP outbound datang

melalui filter, filter kemudian akan melakukan inspeksi terhadap paket untuk

memperoleh informasi sesi koneksi TCP dari request yang bersangkutan, dan

kemudian akan membuka port 80 untuk lalu lintas inbound sebagai respons

terhadap request tersebut. Ketika respons HTTP datang, respons tersebut akan

melalui port 80 ke dalam jaringan, dan kemudian filter pun menutup port 80

untuk lalu lintas inbound.

Pendekatan seperti ini tidak mungkin dilakukan di dalam

static packet filtering, yang hanya dapat dikonfigurasikan untuk memblokir lalu

lintas inbound ke port 80 atau membukanya, bukan sebagian dari lalu lintas

tersebut. Meskipun demikian, dynamic packet filtering juga dapat dikelabui oleh

penyerang, karena para penyerang dapat "membajak" sebuah sesi koneksi

TCP dan membuat lalu lintas yang datang ke jaringan merupakan lalu lintas yang

diizinkan. Selain itu, dynamic packet filtering juga hanya dapat digunakan pada

paket-paket TCP saja, dan tidak dapat digunakan untuk paket User Datagram

Protocol (UDP) atau paket Internet Control Message Protocol (ICMP), mengingat

UDP dan ICMP bersifat connectionless yang tidak perlu membangun sebuah sesi

koneksi (seperti halnya TCP) untuk mulai berkomunikasi dan bertukar informasi.

IV.

PROXY

A. Penjelasan proxy

Pengertian proxy adalah server yang menyediakan suatu

layanan untuk meneruskan setiap permintaan user kepada server lain yang terdapat

di internet. Atau definisi proxy server yang lainnya yaitu suatu server atau

program komputer yang mempunyai peran sebagai penghubung antara suatu komputer

dengan internet.

B. Cara kerja Proxy server

Bagaimanakah proxy bekerja? Sebenarnya prinsip kerja

proxy server sangatlah sederhana, saat user menggunakan layanan suatu proxy

lalu meminta file atau data yang terdapat di public server (internet)

maka proxy akan meneruskannya ke internet jadi seolah-olah proxy tersebut yang

memintanya. Dan saat proxy server telah mendapatkan apa yang diminta oleh user,

proxy akan memberikan respon kepada user jadi seolah-olah dialah public

servernya.

Apa itu

proxy server?

C. Fungsi proxy

Berikut di bawah ini adalah beberapa fungsi proxy:

1. Fungsi conecting sharing

Salah satu fungsi proxy adalah sebagai connecting

sharing yaitu sebagai penghubung atau perantara pengambilan data dari suatu

alamat IP dan diantarkan ke alamat IP lainnya ataupun kepada IP komputer user.

2. Fungsi filtering

Terdapat beberapa proxy yang dilengkapi dengan

firewall yang dapat memblokir beberapa atau sebuah alamat IP yang tidak

diinginkan, sehingga beberapa website tidak dapat diakses dengan memakai proxy

tersebut. Itulah salah satu fungsi dari proxy sebagai filtering. Baca juga:

Pengertian

firewall dan fungsinya terlengkap.

3. Fungsi caching

Dan fungsi proxy yang lainnya yaitu sebagai fungsi

caching, disini maksudnya proxy juga dilengkapi dengan media penyimpanan data

dari suatu web, dari query ataupun permintaan akses user. Misalnya permintaan

untuk mengakses suatu web dapat lebih cepat jika telah ada permintaan akses ke

suatu web pada pemakai proxy sebelumnya. Itulah fungsi proxy sebagai chacing.

D. Hal-hal yang dapat dilakukan oleh web proxy

Web proxy adalah komputer server yang bertindak

sebagai komputer lainnya berfungsi untuk melakukan request terhadap kontent

dari suatu jaringan internet ataupun jaringan intranet. Adapun hal-hal

yang dapat dilakukan oleh web proxy diantaranya sebagai berikut ini:

- Dapat menyembunyikan alamat IP address.

- Dapat dipakai untuk mengakses suatu website yang telah di blok oleh ISP (Internet service provider) atau oleh suatu organisasi. Baca juga: Pengertian, contoh dan fungsi ISP (Internet Service Provider).

- Dapat di gunakan untuk men-blok beberapa atau sebuah website yang nantinya didak dapat diakses.

- Dapat men-filter cookies yang tidak di inginkan dan seluruh cookies yang tersimpan di encrypt.

- Dan dapat meningkatkan keamanan privacy pengguna.

V.

TUNNELING

Teknologi tunneling merupakan teknologi yang bertugas

untuk menangani dan menyediakan

koneksi point-to-point dari sumber ke tujuannya. Disebut tunnel

karena koneksi

point-to-point tersebut sebenarnya terbentuk dengan melintasi

jaringan umum, namun

koneksi tersebut tidak memperdulikan paket-paket data milik orang

lain yang sama-sama

melintasi jaringan umum tersebut, tetapi koneksi tersebut hanya

melayani transportasi data

dari pembuatnya.

Tunneling adalah dasar dari VPN untuk membuat suatu

jaringan private melalui jaringan

internet. Tunneling juga merupakan enkapsulasi atau pembungkusan

suatu protokol ke

dalam paket protokol.

Disebut tunnel atau saluran karena aplikasi yang

memanfaatkannya hanya melihat dua end

point, sehingga paket yang lewat pada tunnel hanya akan melakukan

satu kali lompatan

atau hop. Tunneling pada VPN menggunakan enkripsi untuk melindungi

data agar tidak

dapat dilihat oleh pihak-pihak yang tidak diberi otorisasi dan untuk

membuat suatu

encapsulation multiprotocol jika diperlukan.Proses transfer data

dari satu jaringan ke

jaringan lain memanfaatkan jaringan internet secara terselubung

(tunneling). Ketika paket

berjalan menujun ke node tujuan, paket ini melalui suatu jalur yang

disebut tunnel .

Protocol tunneling tidak mengirimkan frame sebagaimana

yang dihasilkan oleh node

asalnya begitu saja, melainkan membungkusnya men-enkapsulasi dalam

header tambahan.

Header tambahan tersebut berisi informasi routing sehingga data

frame yang dikirim dapat

melewati.

:max_bytes(150000):strip_icc()/wireshark-captured-data-panes-59512e265f9b58f0fc7b1f17.png)

Tidak ada komentar:

Posting Komentar